itmo_conspects

Лекция 11. Безопасность сети

Сетевая безопасность является комплексным процессом, реализующимся на нескольких уровнях сетевого стека

На этой лекции будут рассмотрены технические решения, однако безопасность также представляет из себя работу с нормативными актами и организационную безопасность

Физический уровень

На физическом уровне в первую очередь реализуется ограничение доступа к оборудованию. Большинство операционных систем предоставляют базовые механизмы аутентификации пользователей, однако их реализация часто имеет уязвимости (например, Windows хранит хеши паролей без соли)

В конечном итоге, как с угоном машины, для профессионального специалиста это всего лишь замедляет проникновение злоумышленника

Также применяют ЭМ-защиту для защиты Wi-Fi сигнала и физическое отключение неактивных портов оборудования в структурированной кабельной системе

Физические протоколы не предполагают шифрования (помимо Wi-Fi, но Wi-Fi не ограничен кабелем), поэтому передаваемые по медным или оптическим кабелям данные на этом уровне изначально уязвимы к перехвату

Канальный уровень

На канальном уровне можно:

- Фильтровать подключенные устройства по MAC-адресу

- В корпоративной среде настроить виртуальную локальную сеть или расширенную виртуальную сеть (Virtual eXtensible LAN, VXLAN), работающую на сетевом уровне

- Сделать привязку MAC-адреса к IP-адресу

- Антиспуфинг на коммутаторах позволяет не пропускать трафик к новым устройствам, которые имеют тот же MAC- или IP-адрес, что и существующие устройства

-

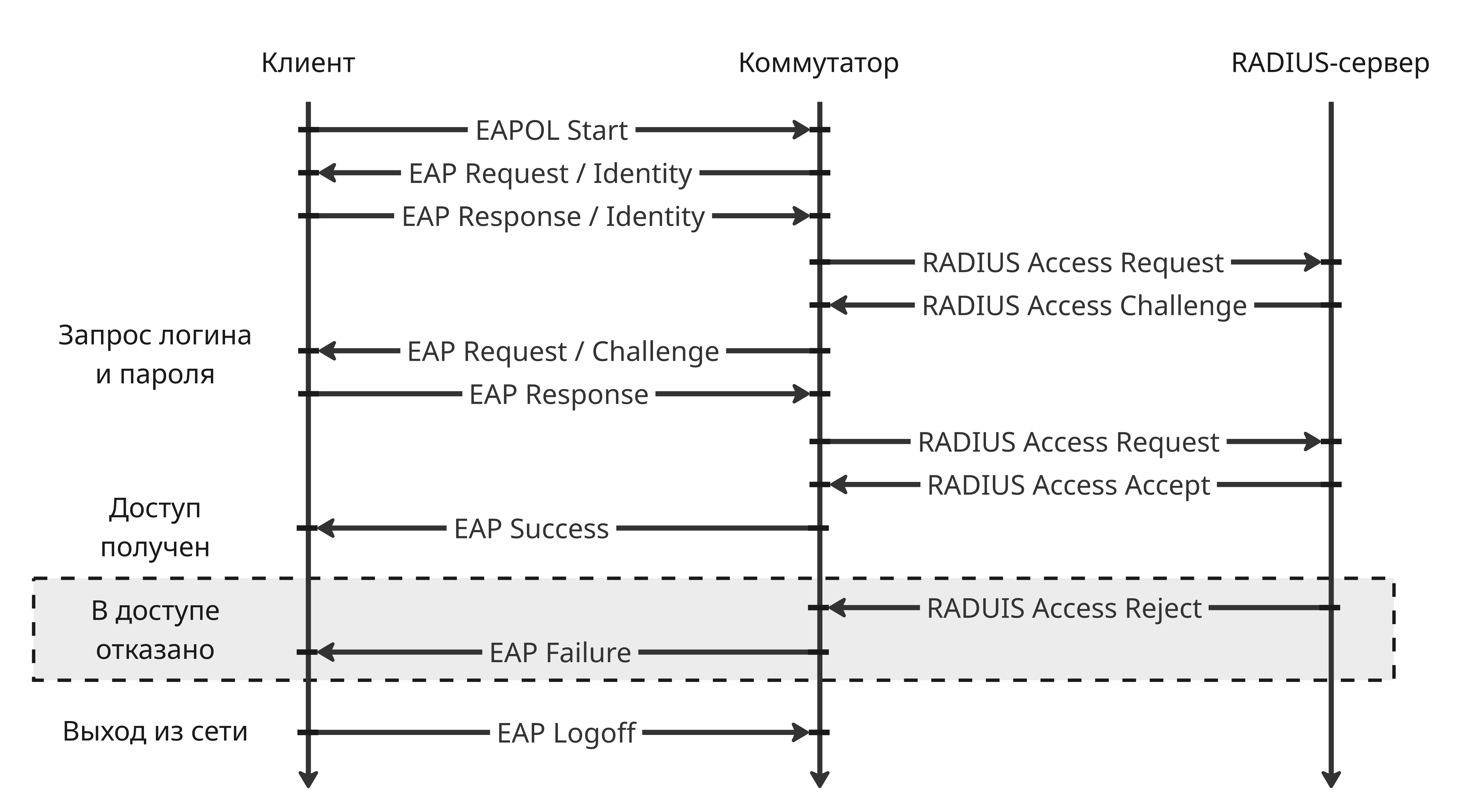

Аутентификация устройств по стандарту IEEE 802.1X

С помощью протокола EAP (Extensible Authentication Protocol) клиент отправляет логин и пароль для аутентификации коммутатору, который сверяет их с сервером аутентификации по протоколу RADIUS (Remote Authentication Dial-In User Service)

Вместо логина и пароль можно использовать сертификат

Сетевой уровень

На сетевом уровне применяются:

-

Файрволл (Firewall)

-

VPN (Virtual Private Network). С помощью VPN осуществляются IP-туннелирование, тоннели транспортного уровня и инкапсуляция прикладного уровня

Файрволл (или Брандмауэр, сетевой экран, сетевой фильтр) получил название от кирпичной стены, защищавшей деревянное здание от огня другого горящего здания

С помощью файрволла осуществляется ограничение подключений, фильтрация транзитного трафика и активная защита

Файрволл представляет из себя

- Сервис ядра ОС - в этом случае правила фильтрации хранятся в динамической структуре в памяти

- Или модуль ядра в Linux, который компилируется

Правила могут храниться как

- Цепочки, как в

iptablesилиnftables, правила описываются как последовательно выполняющаяся программа - Зоны, как в Windows Firewall или

firewalld, правило описывается как предикат для зоны (зона - это вид сети: общественная, домашняя и так далее)

Также помимо файрволла применяют механизм демилитаризованной зоны (DMZ, Demilitarized Zone) - изолированного сетевого сегмента, расположенного между внутренней доверенной сетью (например, корпоративной локальной сетью) и внешней ненадежной сетью (например, Интернетом). Демилитаризованная зона не дает злоумышленнику, скомпрометировавшему такой сервер, сразу же попасть во внутреннюю сеть с конфиденциальными данными

Пакет в файрволле проверяется по значения в полях заголовков протоколов IP, TCP, UPD и других, а потом к нему применяются действия, такие как:

- Разрешить

- Запретить с уведомлением

- Запретить без уведомления

- Модификация пакета

- Трансляция адресов

- Пересылка на другую цепочку

Правила в цепочке выполняются до первого срабатывания, что позволяется статистически оптимизировать фильтрацию, поставив распространенное нарушающееся правило в начало. Также не следует забывать о политике по умолчанию для пакетов

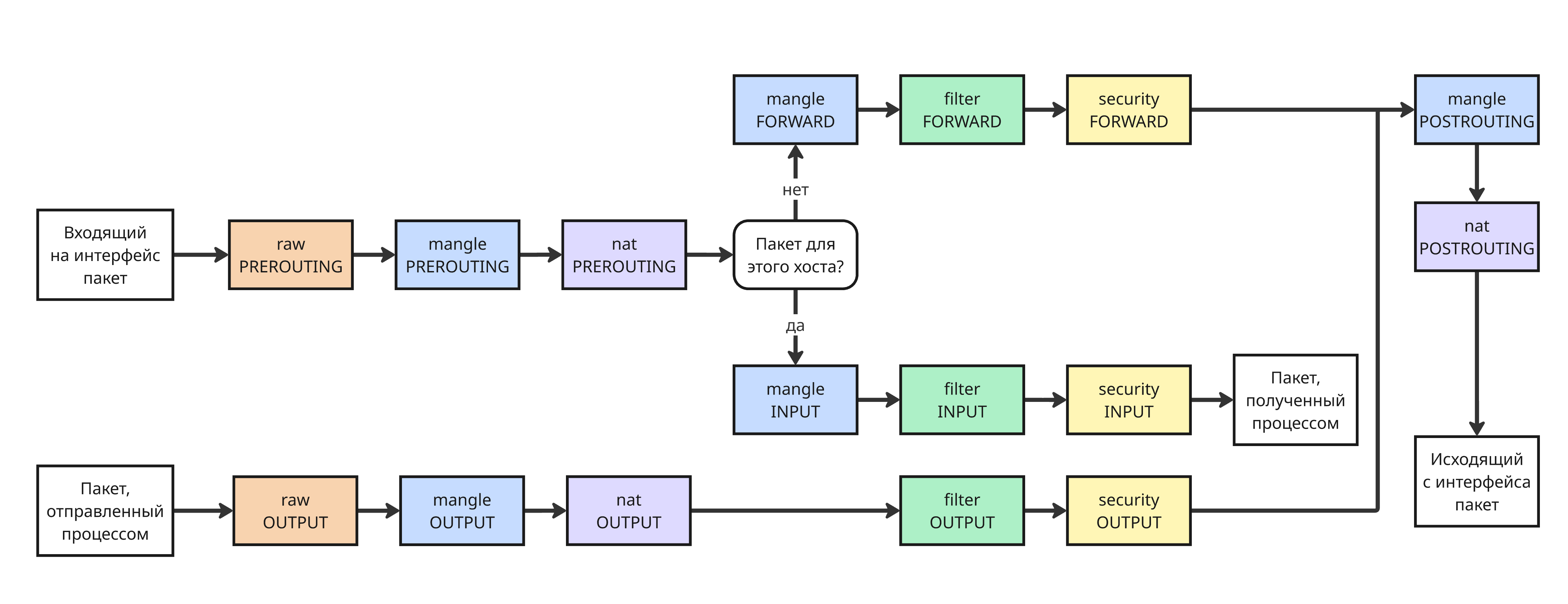

Самая распространенная утилита iptables работает так: есть 5 таблиц

raw- управление системой отслеживания соединенийmangle- изменение служебных полей пакетов, таких как TTL или QoSfilter- фильтрация пакетов, то есть принятие решение о пропуске пакета дальше или игнорированияnat- реализация трансляции адресов, то есть изменение IP-адреса, порта, используется для проброса портов, балансировки нагрузкиsecurity- интеграция с системами мандатного контроля доступа (такими как SELinux)

Каждая таблица имеет свой ряд цепочек, которые применяются в ходе обработки пакетов

Фильтры для iptables настраиваются так:

# для таблицы filter и цепочки INPUT

# TCP-сегменты от отправителя 8.8.8.8:53 получателю 192.168.1.1

# ПРИНИМАТЬ

iptables -t filter -A INPUT -p tcp -s 8.8.8.8 --sport 53 -d 192.168.1.1 -j ACCEPT

# для таблицы filter и цепочки INPUT

# TCP-сегменты от отправителя 10.0.0.1/32:8080

# ПРИНИМАТЬ

iptables -t filter -A INPUT -p tcp -s 10.0.0.1/32 --dport 8080 -j ACCEPT

# для таблицы filter и цепочки INPUT

# TCP-сегменты на порты 18070 и 18081

# ПРИНИМАТЬ

iptables -t filter -A INPUT -p tcp --dport 18070:18081 -j ACCEPT

# для таблицы filter и цепочки INPUT

# TCP-сегменты на порт 8080

# ПРИНИМАТЬ

iptables -A INPUT -p tcp --dport 8080 -j ACCEPT

# для таблицы filter и цепочки OUTPUT

# TCP-сегменты на порт 8080

# ПРИНИМАТЬ

iptables -A OUTPUT -p tcp --dport 8080 -j ACCEPT

# для таблицы filter и цепочки INPUT

# TCP-сегменты, пришедшие на интерфейс eth1 на порт 3306,

# СБРАСЫВАТЬ

iptables -A INPUT -i eth1 -p tcp --dport 3306 -j DROP

# для таблицы filter и цепочки INPUT

# TCP-сегменты, пришедшие на интерфейс eth1 на порт 22

# и не с адреса 10.0.0.4,

# СБРАСЫВАТЬ

iptables -A INPUT -i eth1 -p tcp -s !10.0.0.4 --dport 22 -j DROP

Также iptables может проверять флаги протокола TCP, например, чтобы инициатором соединения был только один из хостов:

# для таблицы filter и цепочки INPUT

# TCP-сегменты, в которых из флагов FIN, SYN, RST и ACK

# есть только флаг SYN, на порт 80

# ПРИНИМАТЬ

iptables -A INPUT -p tcp --tcp-flags FIN,SYN,RST,ACK SYN --dport 80 -j ACCEPT

# для таблицы filter и цепочки INPUT

# TCP-сегменты, в которых из флагов SYN и ACK

# есть только флаг ACK, на порт 80

# ПРИНИМАТЬ

iptables -A INPUT -p tcp --tcp-flags SYN,ACK ACK --dport 80 -j ACCEPT

Вместо списка можно указать все флаги, ALL, или ни одного, NONE. Также для TCP-сегментов есть специальные состояния: состояние NEW - это только флаг SYN, состояние ESTABLISHED - флаги SYN+ACK, ACK или FIN+ACK и другие

iptables -A INPUT -m state --state NEW,ESTABLISHED -j ACCEPT

iptables -A INPUT -i venet0 -p udp-m state --state NEW,ESTABLISHED --dport 10206 -j ACCEPT

iptables -A OUTPUT -o venet0 -p udp-m state --state ESTABLISHED --sport 10206 -j ACCEPT

iptables позволяет пометить пакеты (например, по флагам), что упрощает дальнейшую фильтрацию:

Помимо этого iptables позволяет делать трансляцию адресов. Для этого в операционной системе Linux, нужно включить пересылку IPv4-пакетов:

sysctl -w net.ipv4.ip_forward=1

Далее применяются правила

-

для клиентской трансляции адресов (Client NAT):

iptables -t nat -A POSTROUTING -o eth1 -p tcp --dport 80 -d 192.168.1.2 -j SNAT --to-source 192.168.1.1 iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.2 -

для публикации портов (Destination NAT):

iptables -t nat -A POSTROUTING -o eth1 -p tcp --dport 80 -d 192.168.1.2 -j SNAT --to-source 192.168.1.1 iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.2

Сохранять правила можно так:

iptables-save > /etc/iptables/rules.v4

ip6tables-save > /etc/iptables/rules.v6

Как можно заметить, правила для IPv4 и для IPv6 разные, за что iptables критикуют. Далее правила можно применить из файла:

iptables-restore < /etc/iptables/rules.v4

Пакет iptables-persistent позволяет автоматически загружать при включении системы правила из файлов /etc/iptables/rules.v4 и /etc/iptables/rules.v6

Другие механизмы

Другая утилита, fail2ban, считывает логи подключений, обнаруживает подозрительные случаи и блокирует доступ для этих IP-адресов

Помимо защиты основного сервера можно поставить приманку (Honeypot, горшок с медом) - сервер, который выдает себя за реальный, и, из-за чрезмерного доступа к которому, злоумышленник обнаруживается

Такие механизмы называются системами обнаружения вторжений (IDS, Intrusion Detection System). Более продвинутые системы, системы предотвращения вторжений (IPS, Intrusion Prevention System), способны автоматически защищаться от вторжений и нарушения безопасности

Широкое распространения имеют DoS-атаки (Denial-of-service, отказ в обслуживание), в которых целью является довести сетевой узел до отказа, то есть ситуации, в которых добросовестные пользователи не смогут получить к ней доступ

DoS-атаки от одного узла легко распознать, а с нескольких сотен намного тяжелее - такие имеют имя распределенных DoS-атак (или DDoS, Distributed DoS)

DoS-атаки могут проводиться на разные уровни сетевого стека:

- Атаки на сетевые ресурсы - исчерпание канальной ёмкости как самой атакуемой системы, так и её поставщиков доступа в сеть Интернет (например, ICMP- и UDP-флуд)

- Атаки на инфраструктуру, целью которых является нарушение нормального функционирования промежуточного и служебного оборудования: маршрутизаторов, межсетевых экранов и т.д. (SYN-флуд, Route Loop DDoS)

- Атаки на транспортный уровень (L4-атаки) - использование различных этапов TCP-соединения

- Атаки на встроенные механизмы протоколов SSL/TLS

- Атаки на сервис прикладного уровня (L7-атаки) – взаимодействие с приложением (HTTP, HTTPS, DNS, VoIP, SMTP, FTP)

- Медленные атаки малого объема, так называемые “Low and Slow”

- Атаки, основанные на значительном числе произвольных “мусорных” запросов

- Атаки, имитирующие поведение легитимного пользователя